爆破分销电商后台系统

豆瓣,黑产集中营

简单记录一次暴力破解非法APP管理后台的过程

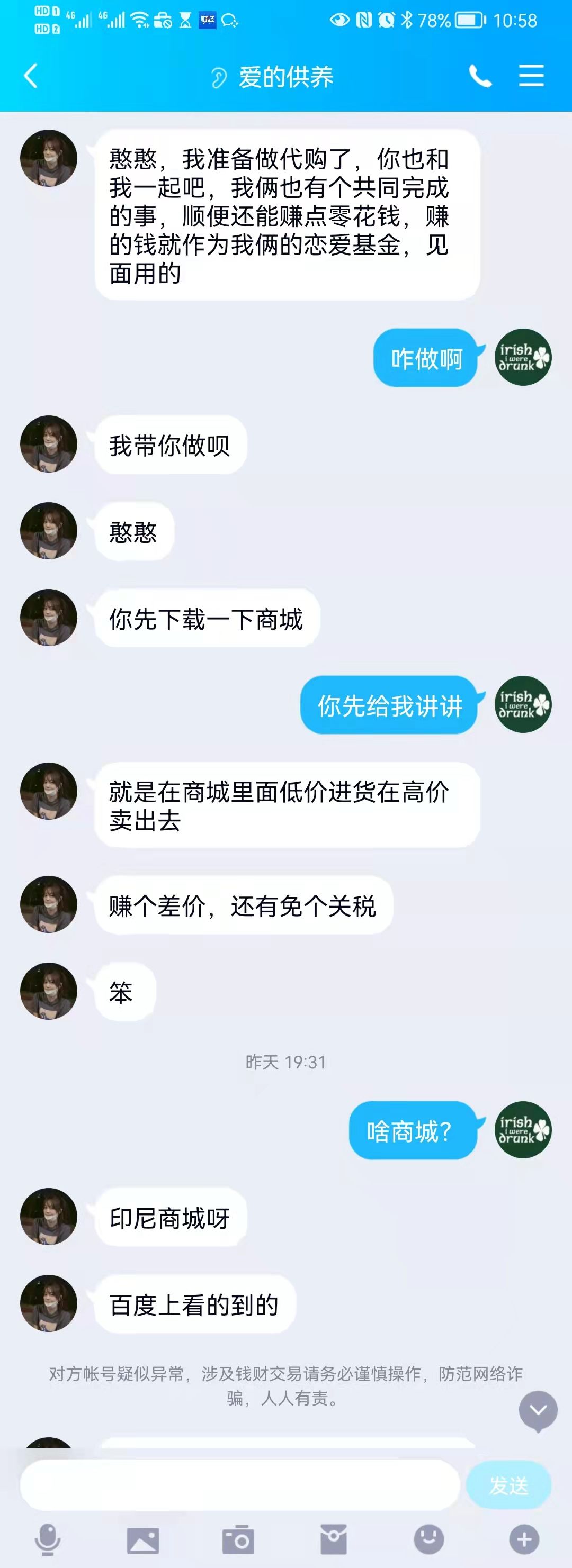

偶尔在豆瓣相亲组发现了一个漂亮温柔的女孩子,简单聊下就加了QQ。我承认我主要看脸了。在深入交流了几天后,收到了如下对话:

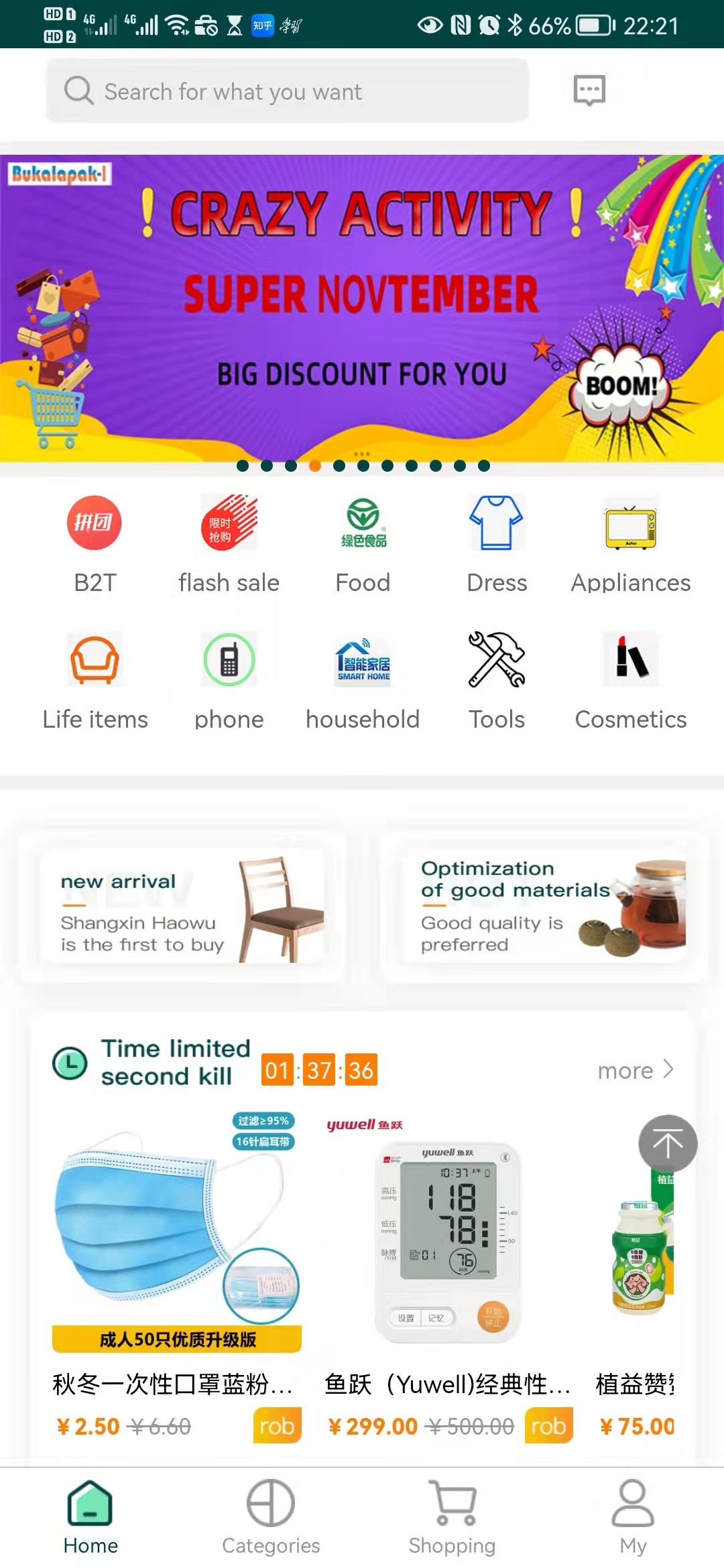

我抱着看热闹的心情,下载了app。。。对标东南亚电商Bukalapak,可惜APP太山寨,名字叫Bukalapak-l。开屏页还是中文,首页如下:

是个商城APP, 从如此简陋的风格,我推测这个APP不简单,当然了小姐姐开始让我联系客服充钱了,此时开始,我的兴趣点转移了。想看看这个APP到底是个啥。

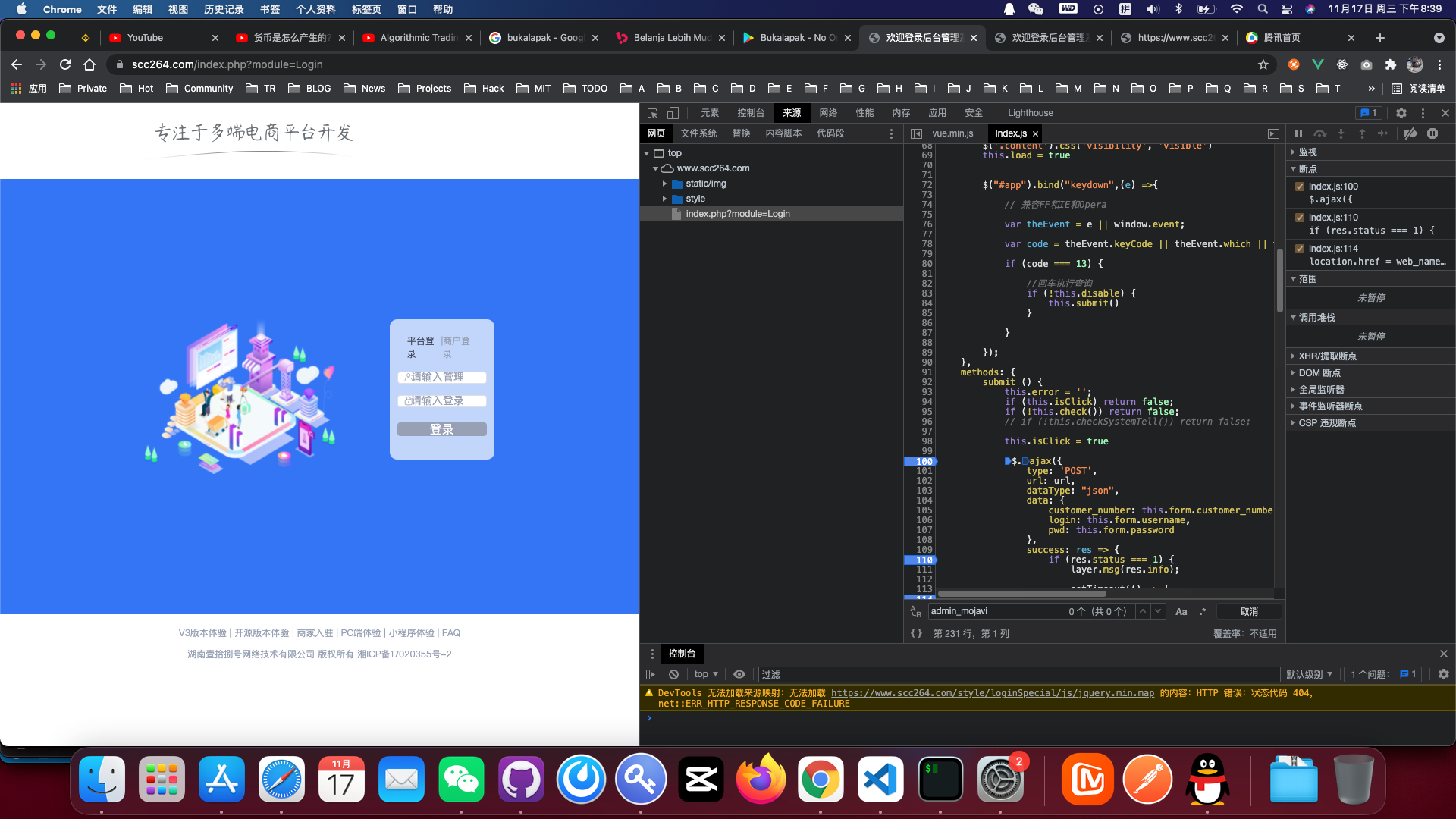

第一步,监听APP流量,能做这个软件很多,过程跳过。拿到了APP后台的地址,直接打开根目录有惊喜:

看似是个正规站,但是查了网站备案,具体公司信息,全是假的。遂准备搞他。

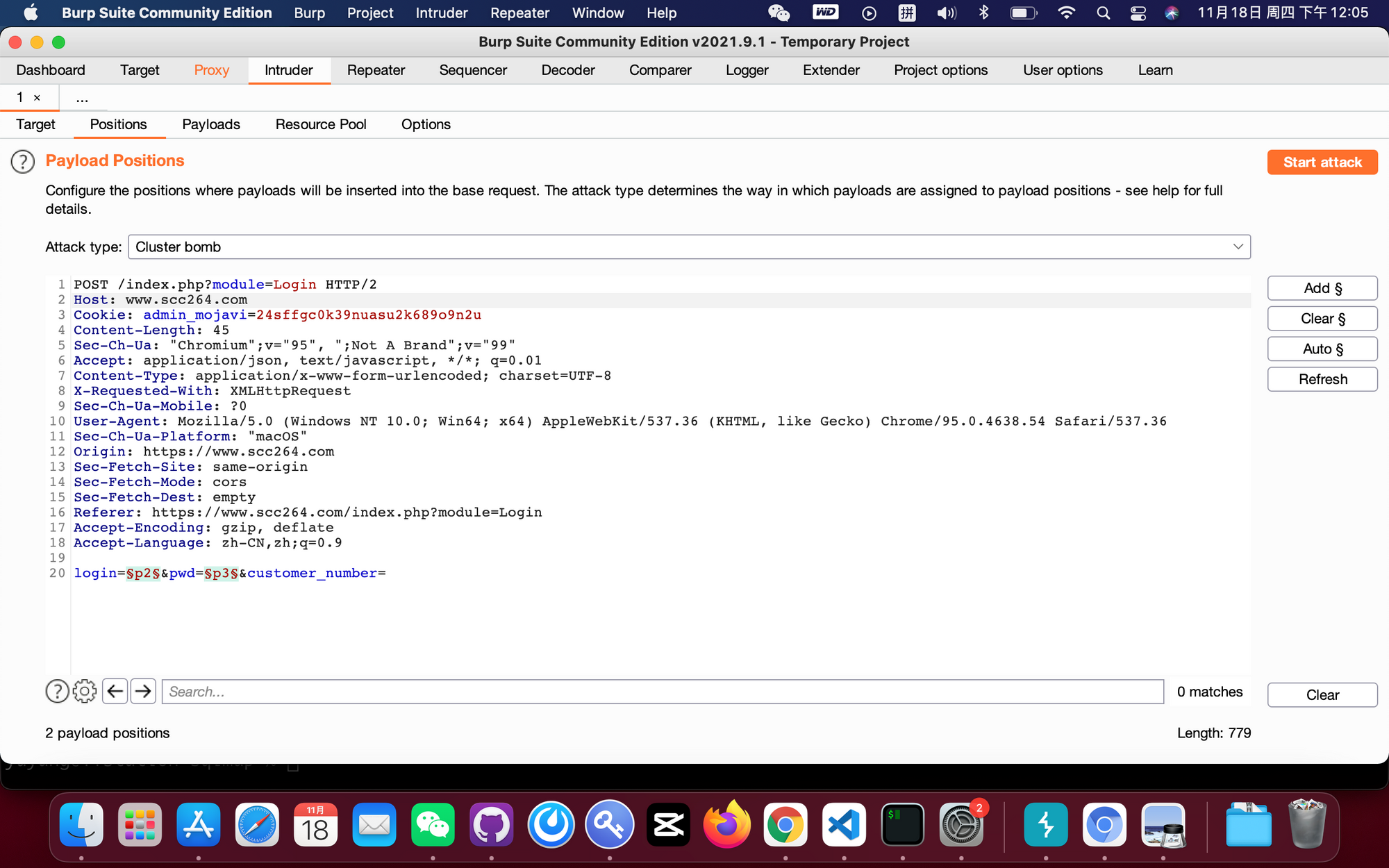

打开Burp Suite, 使用常用用户名密码爆破网站账户。经过测试,admin是存在的用户名,所以缩小字典范围,专攻admin:

没有5分钟。。。弱密码暴露了,000000.

咱们一起看下这个后台都有啥,有个当日流水,忘了截屏,大概3万多,当然包括拖儿自己冲的钱。

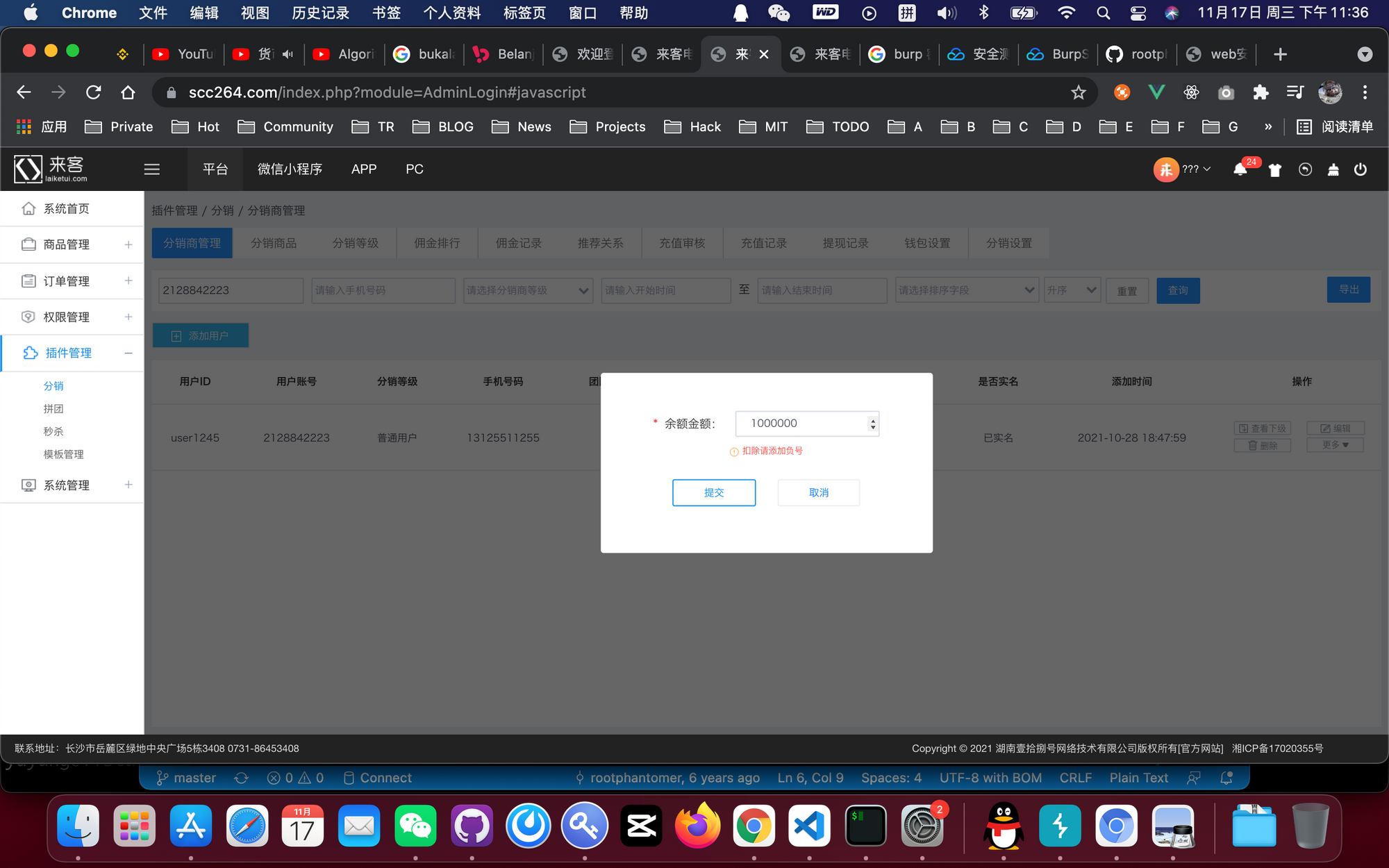

我先搜到了自己的账户,发现这个分销系统有上下级关系,然后我就查到了“女神”的电话。。。而且这个干了三年的多的人,只有前两天冲了6000块,而且没有任何交易。。。杀猪盘稳了。既然这么喜欢这个商城,我就送了她1000000:

同时也能看到,她在半个月里拉来了6个憨憨了。。。就不晒账号了。

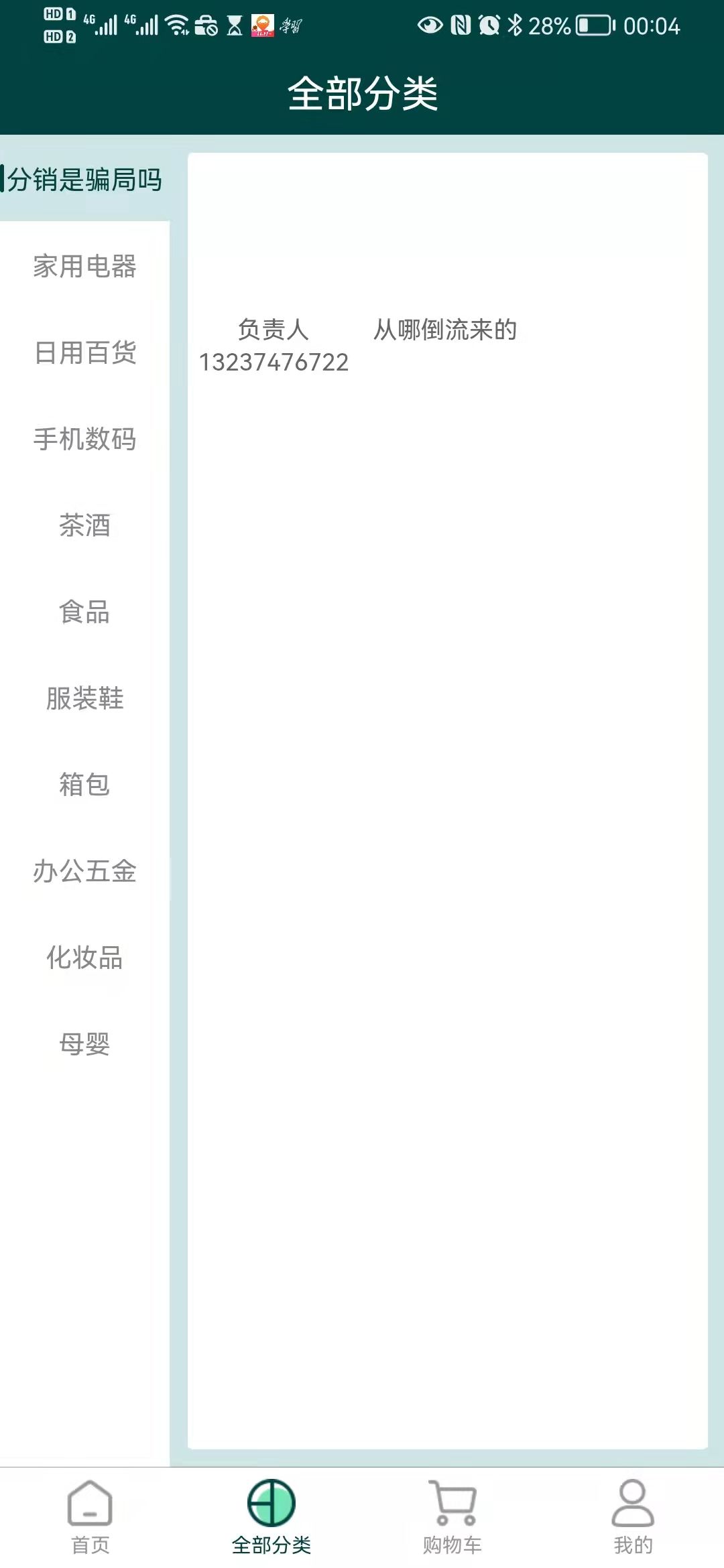

发现一个加分类栏的模块,可以上架商品,当然了也查过库存之类的信息,全是假的。我心中的正义感不允许对这个局熟视无睹,我在分类主页面加了个新分类:警示信息和站主手机号

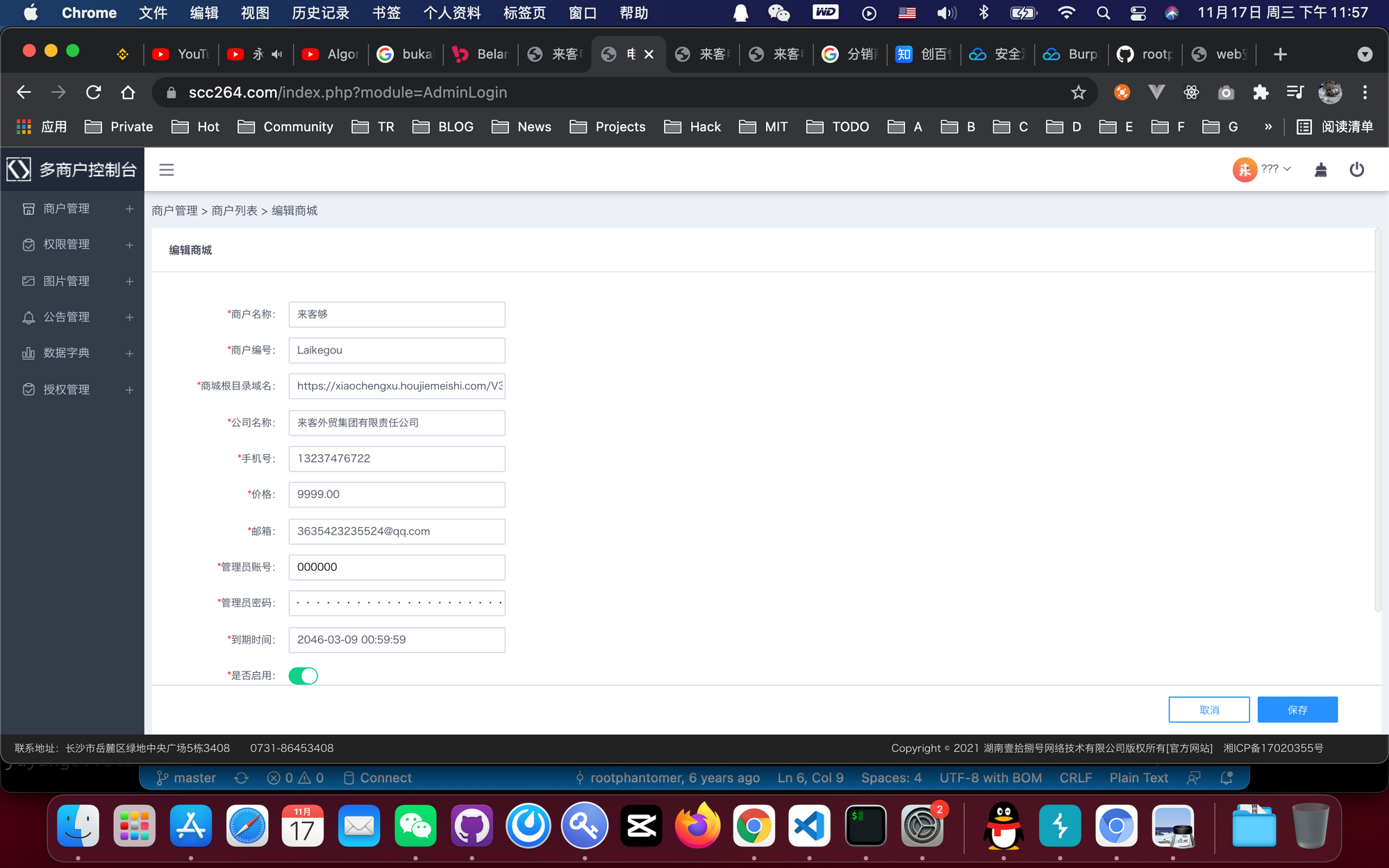

还能做点什么呢? 我顺手把站主密码和管理员密码全改了,应该能拖一阵子。

搞完一通,向“女神”通报了最新情况,当然了她直接把我删了。。。